Wenn es um Heimnetzwerke geht, gibt es viele Möglichkeiten. Aber wenn es um drahtlose Netzwerke geht, stehen nur wenige Protokolle zur Auswahl. Die drei gängigsten Protokolle sind WPA, WPA2 und WEP. Also, was ist der Unterschied zwischen ihnen? WEP ist das älteste und am wenigsten sichere der drei Protokolle. Es wurde Ende der 1990er Jahre entwickelt und sollte das ältere WEP-Protokoll ersetzen. WEP verwendet eine 128-Bit-Verschlüsselung, die relativ leicht zu knacken ist. WPA wurde in den frühen 2000er Jahren als Antwort auf die Schwächen von WEP entwickelt. Es verwendet die TKIP-Verschlüsselung, die sicherer ist als WEP. TKIP ist jedoch immer noch anfällig für Angriffe, daher wurde WPA2 entwickelt, um dieses Problem zu beheben. WPA2 verwendet die AES-Verschlüsselung, die sicherste verfügbare Verschlüsselungsmethode. AES ist sehr schwer zu knacken, daher ist WPA2 das sicherste der drei Protokolle. Welches Protokoll sollten Sie also verwenden? Wenn Sie einen älteren Router verwenden, bleiben Sie möglicherweise bei WEP hängen. Wenn Sie jedoch einen neueren Router haben, sollten Sie unbedingt WPA2 verwenden.

Drahtlose Protokolle und Verschlüsselungsmethoden sind mit vielen Risiken verbunden. Um sie zu minimieren, wird daher ein robuster Rahmen aus verschiedenen Sicherheitsprotokollen für drahtlose Netzwerke verwendet. Diese Drahtlose Sicherheitsprotokolle Stellen Sie sicher, dass unbefugter Zugriff auf Computer verhindert wird, indem Sie übertragene Daten in einem drahtlosen Netzwerk verschlüsseln.

Unterschied zwischen den Wi-Fi-Protokollen WPA2, WPA, WEP

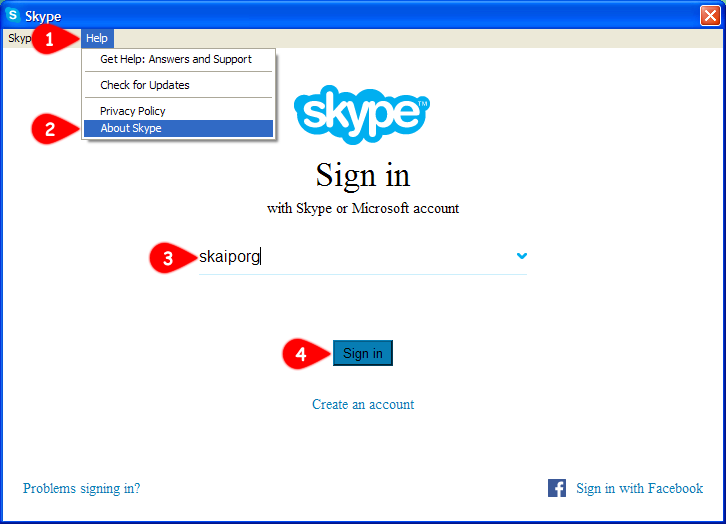

wie man die Zwischenablage in Excel leert

Die meisten drahtlosen Zugriffspunkte unterstützen einen von drei drahtlosen Verschlüsselungsstandards:

- WEP (Wired Equivalent Privacy)

- WPA oder Wi-Fi Protected Access

- WPA2

Datenschutz entspricht WEP oder einem kabelgebundenen Netzwerk

Das erste drahtlose Sicherheitsnetzwerk, das sich einen Namen gemacht hat, war WEP oder Wired Equivalent Privacy. Es begann mit 64-Bit-Verschlüsselung (schwach) und ging schließlich zu 256-Bit-Verschlüsselung (stark) über. Die beliebteste Implementierung in Routern ist immer noch die 128-Bit-Verschlüsselung (intermediate).

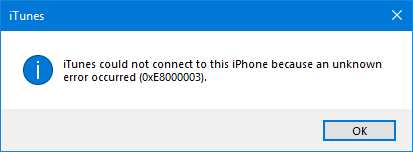

Task-Manager-Alternative

Dies wurde als mögliche Lösung angesehen, bis Sicherheitsforscher darin mehrere Schwachstellen entdeckten, die es Hackern ermöglichten, den WEP-Schlüssel innerhalb von Minuten zu knacken. Er verwendete CRC oder Zyklische Redundanzprüfung .

WPA oder Wi-Fi Protected Access

Um seine Mängel zu beheben, wurde WPA als neuer Sicherheitsstandard für drahtlose Protokolle entwickelt. Er verwendete TKIP oder Temporal Key Integrity Protocol Nachrichtenintegrität zu gewährleisten. Dies unterschied sich in gewisser Weise von WEP, dem früher verwendeten CRC oder der zyklischen Redundanzprüfung. Es wurde angenommen, dass TKIP viel stärker als CRC ist. Seine Verwendung stellte sicher, dass jedes Datenpaket mit einem eindeutigen Verschlüsselungsschlüssel gesendet wurde. Das Mischen von Schlüsseln hat die Komplexität der Decodierung der Schlüssel erhöht und dadurch die Anzahl der Eingriffe verringert. Wie WEP hatte auch WPA einen Nachteil. WPA wurde also auf WPA 2 erweitert.

WPA2

WPA 2 gilt derzeit als das sicherste Protokoll. Die wichtigste Änderung zwischen WPA und WPA2 ist die obligatorische Verwendung von AES ( Fortgeschrittener Verschlüsselungsstandard) Algorithmen und Implementierung CCMP (Counter-Encryption Mode with Blockchain Message Authentication Code Protocol) als Ersatz für TKIP.

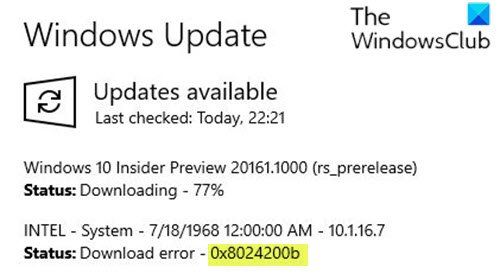

alles schwarzer BildschirmLaden Sie das PC Repair Tool herunter, um Windows-Fehler schnell zu finden und automatisch zu beheben

Der CCM-Modus kombiniert Counter Mode (CTR)-Vertraulichkeit und Cipher Chain Message Authentication Code (CBC-MAC)-Authentifizierung. Diese Modi wurden ausgiebig untersucht und es wurde festgestellt, dass sie über gut erforschte kryptografische Eigenschaften verfügen, die eine gute Sicherheit und Leistung in Software oder Hardware bieten.